一、漏洞概述

漏洞名称:Windows 远程桌面授权服务远程代码执行漏洞

漏洞编号:CVE-2024-38077

漏洞等级:高危

漏洞描述:Windows 远程桌面许可服务在解码用户输入的许可密钥包时,会将用户输入的编码后的许可密钥包解码并存储到缓冲区上,但是在存储前没有正确地检验解码后数据长度与缓冲区大小之间的关系,导致缓冲区可以被超长的解码后数据溢出。攻击者可以利用这个漏洞进一步实现远程命令执行攻击。

1、根据目前掌握的漏洞情况,受影响的是 Windows远程桌面授权服务(Remote Desktop LicenseService/RDL),其与 Windows 远程桌面服务(Remote Desktop Service/RDS)为两个不同的服务,远程桌面服务监听 3389 端口,远程桌面授权服务会监听随机高位端口Windows 远程桌面服务是攻击向量之一,不是Windows 远程桌面服务有漏洞。

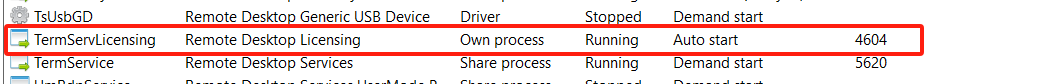

2、Windows 远程桌面授权服务为 Windows 远程桌面服务(RDS)的一个可选 Feature,只有在安装 RDS 服务时选择了该 Feature 才会安装。安装完成后,服务 Name为“TermServLicensing”,Display Name 为“Remote Desktop Licensing”以下为该服务的名称截图

3、开启了该服务(Windows 远程桌面授权服务)并且操作系统版本在受影响范围的 Windows Server 受影响,没有开启该服务但是操作系统版本在受影响范围的Windows Server 不受影响,Windows 10、Windows 11等非 Server 版本的操作系统,不论是否开启 Windows

二、影响范围

Ø Windows Serversion 2008

n 6.0.0 < version < 6.0.6003.22769

Ø Windows Serversion 2008 R2

n 6.1.0 < version < 6.1.7601.27219

Ø Windows Serversion 2012

n 6.2.0 < version < 6.2.9200.24975Ø Windows Serversion 2012 R2

n 6.3.0 < version < 6.3.9600.22074

Ø Windows Serversion 2016

n 10.0.0 < version <10.0.14393.7159

Ø Windows Serversion 2022

n 10.0.0 < version <10.0.20348.2582

Ø Windows Serversion 2022, 23H2 Edition

n 10.0.0 < version <10.0.25398.1009

Ø Windows Serversion 2019

n 10.0.0 < version <10.0.17763.6054

三、修复建议

缓解措施:

如果没有使用 Windows 远程桌面授权服务(RDL),可禁用该服务,禁用该服务的影响请自行评估

正式措施

目前官方已经发布补丁,可自行根据版本安装补丁。链接: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-38077